アスクル/ランサムウェア報告書を公開 報告書から読み解く侵入の手口 と 現代のランサムウェアの「基礎知識」 企業が「取るべき対策」について

2025年12月12日、オフィス用品通販大手のアスクル株式会社より、10月に発生したランサムウェア攻撃に関する「最終調査報告書」が公開されました。

この報告書を読んで私が感じたのは、恐怖ではなく、むしろ「どの企業でも起こり得ることだ」という強い共感でした。攻撃のきっかけは、未知のウイルスでも複雑な脆弱性でもなく、業務の中で生じた「運用の小さな隙」だったからです。

この記事では、アスクル社が共有してくれた貴重な知見を元に、私たち企業が「明日は我が身」として備えるためのポイントを、知財や事業を守る視点から分かりやすく解説します。

この記事の要点

- 攻撃の起点は「委託先IDのMFA(多要素認証)未設定」。中小企業を含むサプライチェーン全体が狙われている。

- 復旧に時間がかかった理由は、バックアップも暗号化され、「ゼロからの環境構築」を余儀なくされたため。

- もはや攻撃は防ぎきれない「災害」に近い。侵入されることを前提とした「事後対応(監視・オフライン保存)」へのシフトが必要。

記事の目次

📣ちょっとお知らせ

研究開発と知財をつなぐ「管理システム」

“入力作業からの解放”で創出した時間を、未来を創る「攻めの知財活動」へ。

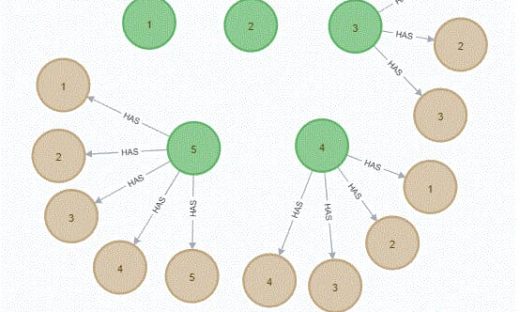

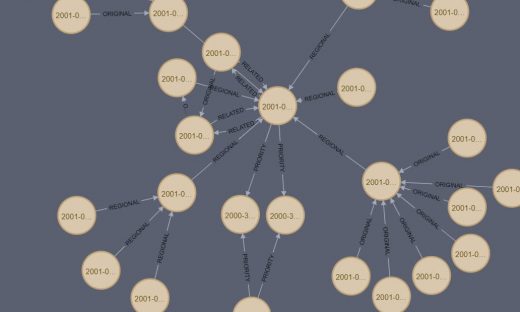

MIGARIO/FRIOは、あらゆる情報を柔軟に繋ぐ「グラフデータベース」を採用。

売上や市場データなどの事業情報と知財を紐づけて多角的に分析することで、

自社知財の価値を再発見し、ビジネスを加速させる新たな活用の道筋を照らします。

※フォーム入力後、すぐに資料をご覧いただけます。

アスクルの報告書が教えてくれる「企業の現在地」

アスクル社が被害の詳細を隠さずに公表した姿勢は、多くの企業にとって非常に学びの多いものです。報告書によれば、2025年10月19日の障害発生から、Webサイトでの受注が本格的に再開されたのは12月3日。約1.5ヶ月もの間、物流という企業の心臓部が止まってしまったことになります。

なぜ、これほど復旧に時間がかかってしまったのでしょうか。報告書を読み解くと、そこには「侵入の手口」と「復旧の難しさ」という2つの大きな課題が見えてきます。

【解説】復旧まで1.5ヶ月。その裏で何が起きていたのか?

システム停止が長引いた理由は、単に「ウイルスに感染したから」だけではありません。そこには、攻撃者の巧妙な計算と、復旧を困難にする状況がありました。

1. バックアップまで「人質」に取られた

通常、システムが壊れてもバックアップデータがあれば復元できます。アスクルも当然バックアップを取っていました。しかし、それが「オンライン(常時ネットワークにつながった状態)」であったため、本番システムと一緒にランサムウェアで暗号化・削除されてしまったのです。

「バックアップがあるから大丈夫」という常識が、ランサムウェアの前では通用しない現実が浮き彫りになりました。

2. 「修理」ではなく「新築」を選ばざるを得なかった

バックアップが汚染され、システム全体が信頼できない状態になったため、アスクルは既存の環境を直す(修理する)ことを諦めました。その代わり、安全なサーバーやネットワークをゼロから新しく作り直す「クリーン化」という手法を選択しました。

家で例えるなら、泥棒に入られた部屋を掃除して住むのではなく、別の場所に新しい家を建てて引っ越すようなものです。安全性は確実ですが、これには膨大な時間と労力がかかります。これが1.5ヶ月という期間の正体でした。

【用語解説】クリーン化(環境の再構築)とは?

ウイルス感染の疑いがある既存のシステム環境(サーバーや端末)を、一部修正して使い回すのではなく、OSのインストールからやり直して、完全に真っ新な(クリーンな)状態で構築し直すことです。

ランサムウェアの中には、システムの見えにくい場所に潜伏(残留)するものもあるため、確実な安全を確保するためにこの手法がとられましたが、復旧までの時間は長くなります。

【基礎知識】もはや「自然災害」。ランサムウェアの現実を知る

今回の事例から、ランサムウェア攻撃はもはや「事故」というより、いつどこで起きてもおかしくない「自然災害」に近いものになっていると感じます。どれだけ防災対策をしていても、被害をゼロにすることは難しいのが現実です。

中小企業こそが「踏み台」として狙われている

ニュースで話題となるのは大企業の被害が多いため、「標的になるのは大企業だけ」と捉えていませんか?しかし現実は異なります。警察庁の調査によると、2024年に発生したランサムウェア被害の約6割が中小企業を対象としており、その数は大企業を上回る結果となりました。

攻撃者は、セキュリティの堅い大企業(本丸)を直接攻めるのではなく、その取引先である中小企業や委託先(サプライチェーン)をまず狙います。そこからIDを盗み、正規のルートを使って大企業へ侵入するのです。つまり、企業の規模に関わらず、すべての会社が標的になっているといえます。

【用語解説】サプライチェーン攻撃とは?

ターゲットとなる企業(本丸)を直接攻撃するのではなく、セキュリティ対策が比較的甘い関連会社、取引先、業務委託先、使用しているソフトウェア製品などを経由して、間接的に侵入する手口のことです。

アスクルの事例でも、委託先管理の不備が侵入の起点となりました。自社だけでなく、繋がっているパートナー企業も含めた対策が必要不可欠です。

4ヶ月間も気づかれない「静かな侵入」

攻撃者は、侵入してすぐに暴れ回るわけではありません。報告書によると、2025年6月頃に侵入してから10月の攻撃実行まで、約4ヶ月間も潜伏していました。

この間、彼らはネットワークの中を静かに偵察し、管理者権限を奪ったり、ウイルス対策ソフト(EDR)を無効化したりする準備をしていました。この「見えない期間」にいかに早く気づけるかが、勝負の分かれ目となります。

【用語解説】EDR(エンドポイントでの検知と対応)とは?

従来のウイルス対策ソフトが「入り口で侵入を防ぐ(予防)」ものだとすれば、EDRは「侵入してしまった後の不審な動きを検知・対処する(事後対応)」ためのシステムです。

PCやサーバー(エンドポイント)の挙動を常に監視し、「ランサムウェアが動き出す前」の予兆を捉える監視カメラのような役割を果たします。

もし「研究所」のデータが人質になったら…

この手口が、物流システムではなく、皆様の会社の「研究開発(R&D)部門」などに向けられたらどうなるでしょうか。

数年がかりの実験データやシミュレーション結果がすべて暗号化され、バックアップごと消えてしまったら……。「システムは買い直せても、時間は買い戻せない」のが研究開発の恐ろしさです。

さらに、発売・発表前はもちろん、出願前の発明データが盗まれ、ダークウェブ含む世界中に公開されてしまったら、その技術は世界中で「公知」となり、特許を取ることができなくなります(新規性の喪失)。これは、企業の競争力を根底から覆す事態です。

【対策】被害を前提に守る。「3つの防衛ライン」

脅威は巧妙化していますが、決して打つ手がないわけではありません。「被害に遭うことはあり得る」という前提に立ち、システム全体を見直すことで、致命傷を防ぐことはできます。具体的には、以下の3つの防衛ラインを構築しましょう。

-

防衛ライン1:入り口を固める

「例外ゼロ」のID管理

アスクルの事例でも、たった一つのIDのMFA(多要素認証)未設定が命取りになりました。「役員だから」「委託先だから」といった例外は一切認めず、すべてのアカウントにMFAを適用しましょう。これだけで、パスワード漏洩による侵入の多くを防げます。

-

防衛ライン2:予兆を捉える

「侵害前提」の監視体制(EDR/SOC)

侵入を100%防ぐことは不可能です。だからこそ、侵入された後に「不審な動き」をいち早く検知する仕組みが必要です。PCやサーバーの挙動を監視するEDRを導入し、24時間体制でアラートをチェックする体制(SOC)を整えることで、潜伏期間中に攻撃を食い止められる可能性が高まります。

-

防衛ライン3:最後の砦

バックアップの「オフライン化」

万が一ランサムウェアに感染しても、データさえ無事なら事業は継続できます。ネットワークから物理的に切り離したHDDやテープ(オフラインバックアップ)あるいは一度書き込んだら変更できない「イミュータブルストレージ」を用意し、データを避難させておくことが、会社を守る最後の命綱になります。

【用語解説】イミュータブル(不変)バックアップとは?

一度保存したデータに対して、一定期間「書き換え」や「削除」を一切できないように設定する機能のことです。

たとえ管理者権限を乗っ取った攻撃者であってもデータを破壊することができないため、ランサムウェア対策として最も有効な「最後の砦」となります。

まとめ:セキュリティは「コスト」ではなく「品質」である

アスクル社は今回の経験を糧に、単なる復旧にとどまらず、監視体制の強化やゼロトラスト環境の構築へと大きく舵を切りました。これは、セキュリティを「コスト」ではなく、ビジネスを継続するための重要で必要不可欠な「品質」として捉え直した結果だと言えるでしょう。

災害への備えと同じように、平時の時こそ、社内のID管理やバックアップ体制を一度見直してみてはいかがでしょうか。